导读:通过本文的分析,笔者得出一种解释:从GIG(全球信息栅格)到JIE(联合信息环境),引领了美国国防部的上一个转型;从JIE(联合信息环境)到DMS(数字现代化战略),将引领美国国防部的下一个转型。

美国国防部为何要将JIE(联合信息环境)升格为DMS(数字现代化战略)?

通过本文的分析,笔者得出一种解释:从GIG(全球信息栅格)到JIE(联合信息环境),引领了美国国防部的上一个转型;从JIE(联合信息环境)到DMS(数字现代化战略),将引领美国国防部的下一个转型。

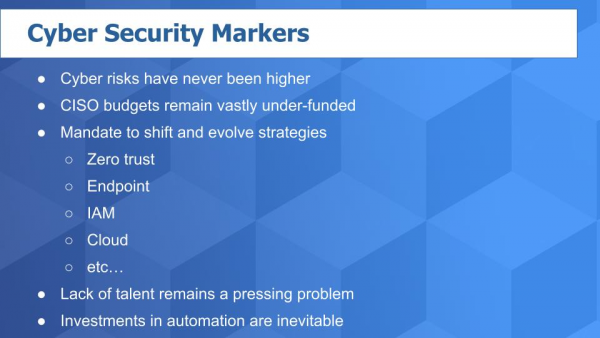

从安全角度看,下一个转型将融合云服务、即服务、零信任的思想,可以概括为基于云的网络安全即服务的转型之路。

趋势,总是在发生之后才被确信。而向云服务的转型,已经不再是一个“是否”(转型)的问题,而是一个“如何”(转型)的问题。美国国防部的转型之路,对政企客户具有参考价值。

一、JIE引领上一次转型

1. GIG向JIE的转型

GIG面对的问题。自2001年911事件之后,美国国防部(DoD)意识到各机构网络过于孤立,阻碍了各机构与全球任务伙伴之间的关键信息共享。另外,每个机构继续建立自己的网络,设计自己的安全架构。建造竖井的做法,造成了持续的重复工作和不断增加的总体设计费用。

向JIE的转型。由于效率低下,国防部于2012年12月制定了联合信息环境(JIE)框架。JIE的目标是建立一种统一的方式,使国防部各机构能够使其IT网络现代化。JIE框架有助于确保各机构和任务伙伴能够安全地共享信息,同时减少人力和基础设施开支。

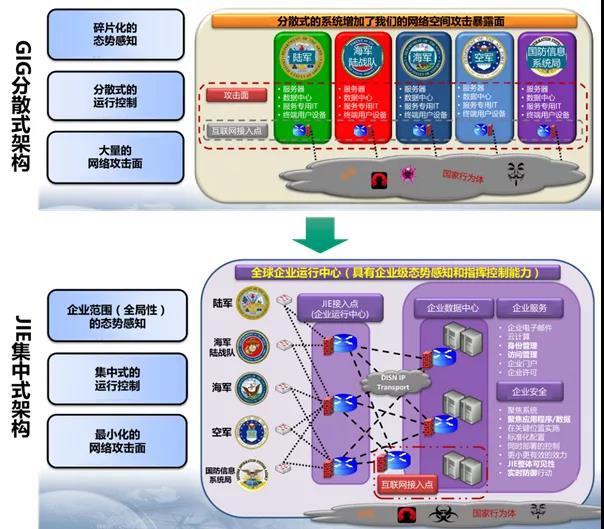

图1-JIE集中式架构与GIG分散式架构的对比

JIE的技术挑战。JIE是一个雄心勃勃的目标,也是国防部发展的必要步骤。在JIE这个框架内,最困难的两个技术挑战是单一安全架构(SSA)和云计算。接下来,重点解释这几项技术挑战。

2. 单一安全架构(SSA)

单一安全架构(SSA)是国防部实施JIE的一项最重要举措,其好处在于:

破除各部门之间的网络安全隔阂。减少部门的外部攻击面。标准化管理、运行、技术安全控制。

最重要的优势之一是,单一安全架构(SSA)将使国防部能够了解整个国防部网络的情况,全局态势感知达到之前无法实现的水平。这在前面的图1中体现。

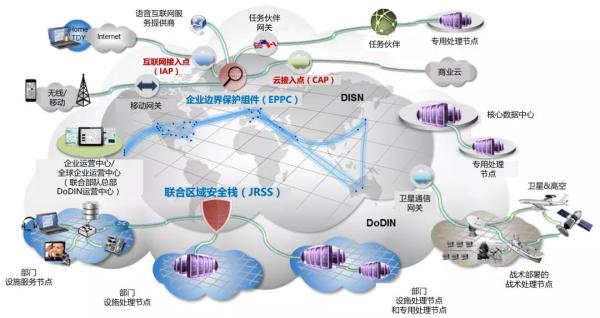

SSA最关键的两个组件是联合区域安全栈(JRSS)和互联网接入点(IAP)。如下图所示:

图2-国防部JIE框架

上图中显示了三大类安全组件:

边界安全栈:即企业边界保护(EPP)组件(带放大镜的图标);它其实是一个逻辑概念,整合了各种网关安全服务,包含了几种不同的网关,如:路由互联网流量的互联网接入点(IAP)、路由任务伙伴流量的任务伙伴网关(MPG)、路由移动终端用户流量的移动网关(MG)、路由商业云流量的云接入点(CAP)。其中红色标记的互联网接入点(IAP)和云接入点(CAP)比较重要,将在下面介绍;区域安全栈:即联合区域安全栈(JRSS)(盾牌图标),将在下面介绍;态势感知:含在企业运营中心。汇总边界安全栈和区域安全栈的信息,形成全局可见性;以及全局指挥控制。

3. 联合区域安全栈(JRSS)

联合区域安全栈(JRSS)是SSA(单一安全架构)最重要的落地实现。它反映了中间层安全的思想,旨在实现区域级的标准化安全架构,而避免每个军事基地、哨所、营地或工作站的非标准化架构。

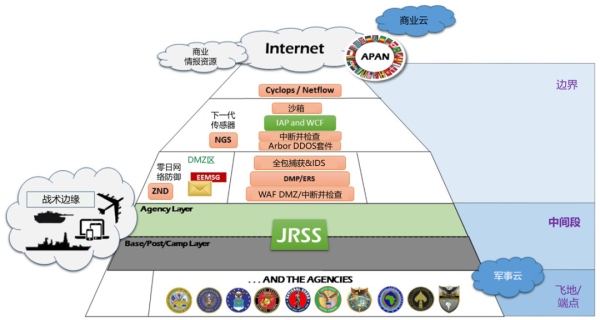

图3-JRSS部署在中间层

4. 互联网接入点(IAP)

JIE边界防御从互联网接入点(IAP)开始,它也是一个安全栈,充当从国防部网络和互联网之间的安全网关。它提供企业级边界安全能力,如企业电子邮件安全网关、入侵检测、防火墙和访问控制等,在上面的图3中有所反映(即边界安全)。

5. 安全云计算架构(SCCA)

为了应对云安全挑战,国防部利用了联邦风险和授权管理计划(FedRAMP)和安全云计算架构(SCCA)。FedRAMP建立了访问和授权云服务的标准方法,国防部对低敏感度和中等敏感度数据使用FedRAMP。

为了保护敏感程度更高的数据,国防部提出了SCCA(安全云计算架构)。它为商业云环境中托管的影响级别为IL-4/5的数据,提供了边界和应用程序级别安全的标准方法。SCCA的目的是在国防部信息系统网络(DISN)和国防部使用的商业云服务之间提供一道保护屏障。

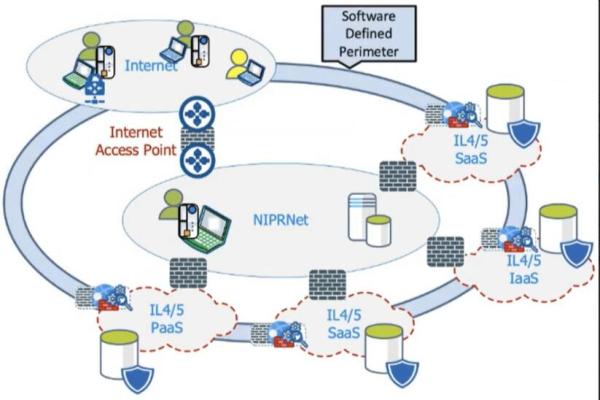

图4-国防部混合云部署和SCCA架构

从上图可见,IAP(互联网接入点)和CAP(云接入点)的主要功能,是提供一个全面而健壮的安全栈(应对web、互联网、云威胁),分别保护国防部信息系统网络(DISN)不受Internet和CSP(云服务提供商)的影响。

二、DMS开启下一次转型

1. 转向基于云的IT即服务方式

设法从IT运维中脱身。美国国防部的IT现代化思路表明,它希望从基础设施运维业务中脱身,将IT作为一种服务从云服务提供商处进行消费。然而,国防部IT基础设施的许多底层设计,都植根于十多年前开发的基础架构,花费了多年时间才投入生产,导致国防部各个机构不得不继续亲自运维大量的IT基础设施,无法立即转向IT即服务的方式。

实施IT即服务解决方案。美国国防部正在探索并实施商业提供商的“企业IT即服务”解决方案,以降低成本和保持相对于他国对手的竞争优势。国防部企业协作和生产力服务(ECAPS)战略,就是转向IT即服务的示例。如下图所示:

图5-ECAPS(企业协作和生产力服务)内容

图中,作为ECAPS能力集1,国防企业办公解决方案(DEOS)也是数字现代化战略(DMS)的关键要素(即DMS的15个要素)之一,还是DISA(国防信息系统局)技术路线图(2.0版)的三大战略领域之一(如下图所示),其重要性不言而喻。它是一种企业级商业云服务产品,通过获取和实施通用的企业应用程序和服务,在整个国防部内联合使用,以取代现有的国防部统一能力(UC),使得云应用标准化,可在本地的基地/哨所/营地/站点(B/P/C/S)级别(包括流动组织)实现跨部门协作。

图6-DISA(国防信息系统局)技术路线图(2.0版)

国防企业电子邮件(DEE)是重要的第一步,因为它使得国防部从分布式电子邮件解决方案迁移到集中式企业服务,并为转变到完全由即服务方式提供的云办公解决方案铺平了道路。而在过去,国防部的每个机构都要维护自己的Microsoft Exchange服务器集群,这对于国防部来说是非常低效和昂贵的。

2. 转向基于云的安全即服务方式

沿着上述IT即服务的思路,国防部当然也希望将国防部网络架构的安全组件,以安全即服务的方式使用。

当今由DISA(国防信息系统局)在全球10个地点托管和管理的IAP(互联网接入点),将可以由满足国防部IL-2要求的安全栈以即服务方式提供。

国防部也已经开始探索替代的CAP(云接入点)解决方案,它将采用满足国防部IL-4/5要求的安全即服务,以避免出现与当前的JIE SSA实现有关的瓶颈和延迟。

在转向云解决方案的过程中,JRSS(联合区域安全栈)、IAP(互联网接入点)、CAP(云接入点)之间的许多重叠功能可以得到整合,从而为国防部用户和作战人员提供更高效和简化的服务消费方式。

图7-国防部云服务架构

3. 探索以资源为中心的零信任方法

当前的JIE设计是以网络为中心的,这意味着重点是保护网络本身,其假设前提是:一旦网络得到保护,资源和用户也将得到保护。这种观点已经被证明是不合时宜的。

国防部需要的是采用NIST定义的零信任架构(ZTA)的现代方法。美国海军中将、美国国防信息系统局(DISA)局长 Nancy Norton,已经表达了这种诉求(参见《2020年底美国国防部将提供零信任架构》)。而DISA新兴技术局局长Wallace也进一步解读了国防部向零信任架构演进的思路(参见《美国国防部零信任的支柱》)。

国防部已经开始探索零信任解决方案,ZTA(零信任架构)很有可能成为保护网络内部资源的关键;而IAP(互联网接入点)和CAP(云接入点)等解决方案则继续保护边界。

图8-国防部零信任实施的支柱

4. 结论

用历史的眼光看,JIE是一个创新概念,实现了上一个转型。它将国防部从一个高度分散和孤立的架构(国防部内的每个机构都管理自己的网络安全)转变为一个统一的单一安全架构(SSA)。

区域安全:位于全球各地B/P/C/S的约两百个机构安全栈,被DISA集中管理的几十个安全栈(即联合区域安全栈JRSS)所取代。云安全:而为了安全上云,SSA的安全云计算架构(SCCA)为采用商业云服务提供商的云服务,提供了安全框架。

在统一安全架构下,国防部准备开始下一个转型,即从管理和维护该架构本身,转向将其作为一种服务来消费。

边界安全即服务:通过将基于云的安全栈以即服务方式交付,可以提供边界安全能力,以发挥IAP(互联网接入点)和CAP(云接入点)的作用。区域安全即服务:通过将零信任架构与基于云的EDR解决方案相结合,可以取代已经被证实过于复杂和昂贵的区域安全栈(RSS)。

国防部将JIE转变到安全即服务模式的好处,将体现在成本节约、更大的可扩展性、终端用户和作战人员的更佳性能,和最终更强大的网络安全能力。

5. 启示

安全服务并不是安全即服务。安全即服务是安全服务的SaaS化。因为安全即服务将主要基于云来实现,所以也被称为安全云服务(并非云安全服务)。

显然,安全即服务必须能够与网络安全行业的合作伙伴紧密集成(如SIEM、EDR、威胁情报供应商等),以确保可以顺利地部署和集成服务,从而提供一流的整体解决方案。

所以,真正的安全即服务,需要一家具有即服务思维的网络安全服务运营商。